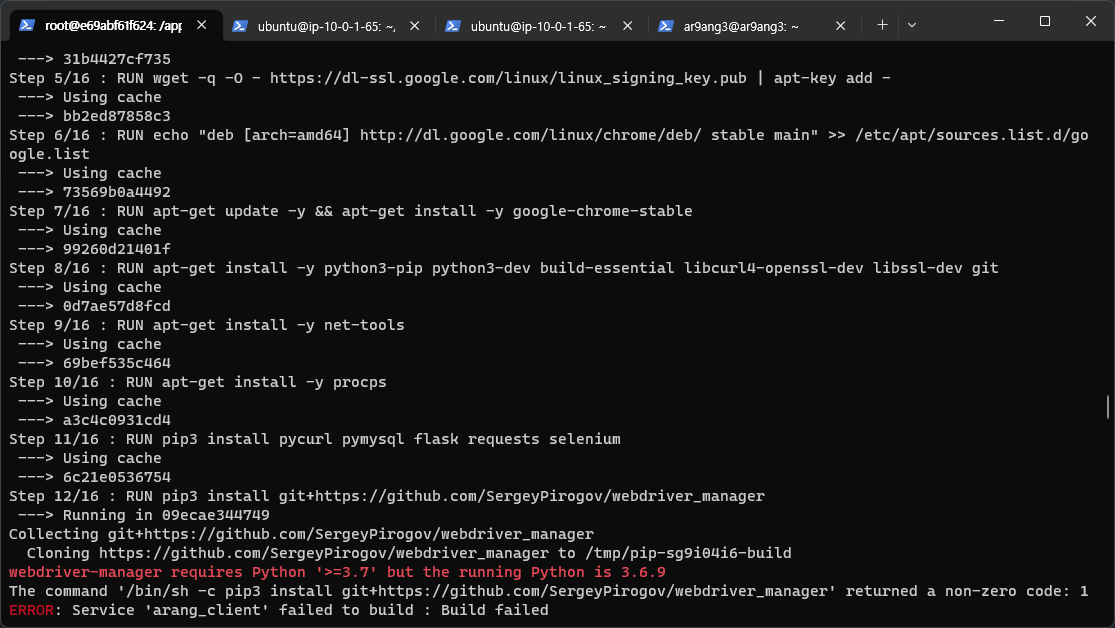

셀레니움 봇 만드려는데 그냥 pip3 install selenium 하고 기존 쓰던 코드 적용하니 온갖 에러가 난다

1. webdriver-manager 적용시 최신 크롬 드라이버를 못찾아서 에러가남

> pip3 install git+https://github.com/SergeyPirogov/webdriver_manager

# 최신 webdriver_manager를 설치함으로써 해결

2. webdriver-manager 최신버전은 python 3.7 이상버전이 필요

# python 3.7 이상 버전 설치

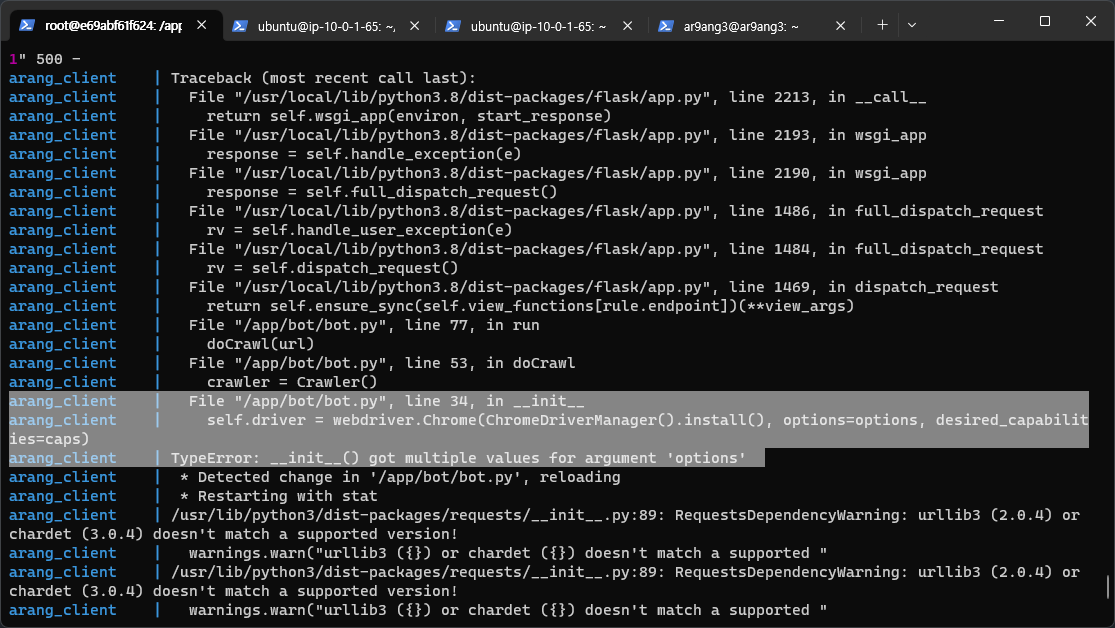

3. 드래그한 부분이 에러인데, TypeError: __init__() got multiple values for argument 'options'라고 뜬다.

실제론 options땜에 에러나는건 아니고 selenium 4.10이상(맞나?)부터 webdriver path 지정을 Service라는 애를 통해서 해야하는거로 변했다고한다(ㅡㅡ..)

> from selenium.webdriver.chrome.service import Service

> ...

> self.driver = webdriver.Chrome(service=Service(ChromeDriverManager().install()), options=options)

# Selinum Service를 이용해서 ChromeDriverManager().install() 사용

4. 추가로 desired_capabilities도 deprecated됐는데 난 그냥 짜증나서 쓰고있던 desired_capabilities 기능을 빼고 썼다.

어떻게 options로 이관? 혹은 다른 방법을 통해 사용하는 지 아시는 분은 댓글 주시면 감사드리겠습니다..

'Tips > Web-Honey tips' 카테고리의 다른 글

| Fiddler HTTPS 인증서 오류 시 해결방법 (2) | 2021.12.08 |

|---|---|

| JSP(spring) commons-fileupload WAF filtering bypass - CCE2019 - ENKI (0) | 2020.02.28 |

| CSP Bypass (0) | 2020.02.10 |

| 최신 Ecma Script 기능을 활용한 XSS Filtering Bypass 및 원리 해설 (2) | 2019.12.12 |

| Web Hacking XSS Bypass WAF & Bypass Filtering (Cross Site Scripting) (1) | 2019.02.19 |